ده سال پیش یک کارشناس نرمافزار در بلاروس متوجه بدافزار خطرناکی شد که میتوانست میلیونها کامپیوتر در سراسر جهان را آلوده کند. سایت مجله آلمانی “اشپیگل” گزارش مفصلی از چگونگی کشف استاکسنت تهیه کرده و با سرگئی اولاسن، کارشناسی که برای نخستینبار متوجه این بدافزار شد هم گفتگو کرده است.

به گزارش بادیجی، ویروس استاکسنت که برای کارشکنی در برنامه اتمی ایران برنامهریزی شده بود، نخستین سلاح سایبری بود که کارشناسان امنیت فناوری اطلاعات را به وحشت انداخت. سازمانهای امنیتی چند کشور در عملیات استاکسنت دست داشتند.

اولاسن که سال ۲۰۱۰ برای یک شرکت کوچک به نام VirusBlokAda در بلاروس کار میکرد، متوجه ویروسی شد که روی سیستمعامل ویندوز اجرا میشود. او آن زمان نمیدانست که متوجه نخستین سلاح سایبری واقعی شده که تواناییهای بالقوه بسیاری دارد.

ترفند نصب این بدافزار به گونهای بود که میتوانست روی ویندوز هر رایانه شخصی سوار شود. شرکت مایکروسافت آن زمان هیچ تصوری از میزان آسیبپذیری سیستم عامل خود در برابر این ویروس نداشت، شرایطی که “روز صفر” خوانده میشود.

صدها میلیون رایانه در سراسر جهان در برابر ویروس استاکسنت آسیبپذیر بودند و مایکروسافت حتی یک روز هم فرصت عمل نداشت.

بعدها مشخص شد که استاکسنت روی چهار حفره امنیتی ناشناختهشده یا حفرههای امنیتی روز صفر طراحی شده ولی در عین حال نمیبایست هر رایانهای را هدف قرار دهد.

استاکسنت صرفا برای یک هدف مشخص طراحی شده بود: اخلال در تأسیسات غنیسازی اورانیوم در نطنز. این ویروس طراحی شده بود تا بی سروصدا سانتریفیوژهای تأسیسات نطنز را از کار بیاندازد و در برنامه هستهای ایران خرابکاری کند.

“عملیات بازیهای المپیک” کدی بود که ایالات متحده آمریکا و اسرائیل برای خرابکاری در تأسیسات اتمی ایران انتخاب کرده بودند و آن را هرگز به طور رسمی تأیید نکردند. پس از روشن شدن جزئیاتی از این ماجرا این عملیات پایان یافت، اما پایان آن برای کارشناسان امنیت سابیری آغاز دوران جنگ سایبری بود.

کوستین ریو مدیر “لابراتورا ضدویروسی کاسپرسکی” که حال اولاسن هم آنجا کار میکند به اشپیگل گفته است بعد از این ماجرا “طرز تفکر ما در مورد تهدیدها، شیوه مبارزه با حملات سایبری، آنچه ممکن است و آنچه در سالهای آینده رخ خواهد داد، همه تغییر کرد”.

ویروس استاکسنت مدتی بعد توسط رالف لانگر یک کارشناس آلمانی و دو همکار او رمزگشایی شد. رالف لانگر حال موسس و مدیر “شرکت امنیت سایبری لانگنر” و از معدود کارشناسان امنیت سایبری تأسیسات تولیدی بزرگ و زیرساختهای مهم به شمار میرود.

لانگر به اشپیگل گفته است: «بخشی از کد این ویروس که فرای ویندوز عمل میکرد، برای حمله به تأسیسات صنعتی ساخت زیمنس در نظنز رمزگذاری شده بود. نکته مهم این بود که این سلاح سایبری کاملاً خودمختار کار میکرد و ما قبلاً چیزی شبیه به آن ندیده بودیم. به خصوص در نسخه اولیه هیچ راهی برای کنترل از راه دور آن وجود نداشت.»

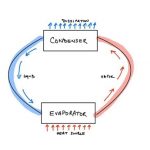

استاکسنت میتوانست، اطلاعات وضعیت نرمال حسگرهای “سیستم کنترل تأسیسات صنعتی” را ضبط کند و سپس آنها را دوباره و دوباره پخش کند. در نتیجه برای منطق داخلی سیستم، همه چیز طبیعی به نظر میرسید و استاکسنت میتوانست بدون آنکه سیستم متوجه حضور آن شود به کار خود ادامه دهد.

شرکتهای ارائهدهنده خدمات امنیت سایبری بزرگ مانند کاسپرسکی بعد از ماجرای استاکسنت، تیمهای تخصصی تشکیل دادند که تنها وظیفه آنها تجزیه و تحلیل حملات سایبری، بهویژه حملات پیشرفته است. البته این تیمها اغلب با سرویسهای امنیتی دولتها یا سازمانهای پشتیبانی شده توسط دولتها طرف هستند و وارد بازی خطرناکی میشوند.

اواسط سال ۲۰۱۲ میلادی کاستین ریو و تیم او روی کامپیوتر مشتریهای ایرانی خود یک نرمافزار جاسوسی به نام Flame پیدا کردند که از خانواده استاکسنت به شمار میرود و کدگذاری آن نشان میدهد که طراحان این دو بدافزار با هم کار میکنند.

این کارشناس روس میگوید: «بعد از آن متوجه شدیم که افراد خاصی کارهای ما را دوست ندارند.» او در گفتگو با اشپیگل شرح میدهد که بارها متوجه افرادی شده که او را تعقیب میکردند. او و تیمش در نهایت از روی ترس، دست از تحقیق روی این بدافزارها برداشتند. این کارشناس فناوری اطلاعات میگوید: «ما از انتقام فیزیکی علیه خود یا خانوادههایمان ترسیدیم.»

تا به امروز پرسشهای بیپاسخ بسیاری در مورد استاکسنت وجود دارد که برخی هنوز به دنبال پاسخ آنها هستند.

سپتامبر گذشته کیم زتر، نویسنده کتابی در مورد استاکسنت با عنوان “شمارش معکوس تا روز صفر: استاکسنت و راهاندازی نخستین جنگافزار دیجیتال جهان”، متوجه شد که یک مأمور سرویس اطلاعات مخفی هلند موفق شده کارمندی در تأسیسات غنیسازی اورانیوم نطنز را قانع کند تا ویروس استاکسنت را روی یک فلشدرایو یواسبی به داخل تأسیسات اتمی نظنر ببرد و وارد سامانه نرمافزاری این تاسیسات کند. روشن نیست که بر سر این کارمند ماموریتیافته از سوی سازمان اطلاعاتی هلند چه آمده است.

کیم زتر و هویب مودرکولک که برای روزنامه هلندی “فولکسکرانت” کار میکند، در مقالهای که سپتامبر گذشته منتشر شد، نوشته بودند که استاکسنت سال ۲۰۰۷ وارد سامانه نرمافزاری تاسیسات اتمی نطنز شد. ایران اندکی پیش از آن کار نصب سانتریفوژها در نطنز را آغاز کرده بود.

آنها میگویند ماموران سازمان اطلاعات هلند از سال ۲۰۰۴ همکاری با سازمان سیا و موساد را آغاز کرده بودند و آلمان، فرانسه و بریتانیا نیز در تامین اطلاعات ضروری سازمان سیا و موساد برای تولید این ویروس همکاری داشتهاند.

گویا شرکت زیمنس نیز درباره سانتریفوژهای ساخت خود که در نظنز نصب شده بودند، اطلاعات فنی در اختیار این سازمانها قرار داده است.

اشپیگل در انتهای گزارش خود به نقل از رالف لانگر که استاکسنت را رمزگشایی کرد، نوشته است که دیر یا زود استاکسنت دیگری به کار خواهد افتاد، شاید در یک جنگ، ولو که به این زودیها درنگیرد. ولی در شرایط غیرجنگی شاید افراد و دستهجات تبهکار بتواند رمز و نشانههای مشابهای برای حمله و رخنه و آسیب در تاسیسات طراحی کنند که البته یک تفاوت اساسی با حملات سایبری طراحیشده از سوی دولتها (مثل استاکسنت) خواهد داشت: زمانی که هدفی سیاسی یا نظامی پس پشت حمله سایبری باشد سعی میشود که بدافزار یا ابزار حمله طوری حمله شود که در همان ضربت اول کارایی داشته باشد و هدف را تامین کند. برای تبهکاران ولی این گزینه هم وجود دارد که دست به آزمایش بزنند، چرا که افشاشدن و تحلیل رمز و نشانههای آسیبزننده از طرف کشور یا طرف آماج حمله، برایشان زیان مهم نیست. آنها احتمالا میدانند که مدیران و مسئولان فنی تاسیسات صنعتی نمیتوانند یک شبه نواقص را رفع کنند و سپری حفاظتی برای حمله بعدی بیافرینند و لذا زمینه برای دور تازهای از حمله به سرعت از بین نمیرود.

انتهای پیام/

نظرات کاربران