بدافزار جدیدی که هزاران دستگاه اندرویدی را آلوده کرده و با سرعت زیادی در حال انتشار است از توان پردازشی دستگاههای اندرویدی قربانیان برای استخراج ارز دیجیتالی رمزگذاری شده Monero استفاده میکند.

به گزارش بادیجی ، ارزش ارزهای دیجیتالی رمزگذاری شده، به تازگی با نوسانهای شدیدی همراه بوده و حالا روندی تا حدودی صعودی به خود گرفته است. در این بین اما به نظر میرسد مجرمان سایبری از اینکه میتوانند با استفاده از سختافزارهای مختلف قربانیان به استخراج این ارزها دست بزنند راضی و خشنود به نظر میرسند. این امر معمولاً در قالب وجود پلاگینهای ماینینگ این ارزها که روی وبسایتهای مختلف قرار گرفتهاند عملی میشود. این در حالی است که به تازگی بدافزار اندرویدی جدیدی در حال گسترش است که از سختافزار گوشی هوشمند شما برای استخراج این ارزها استفاده میکند.

این بدافزار که با عنوان ADB.Miner شناخته میشود اولینبار توسط شرکت امنیتی چینی Qihoo 360 Netlab رصد شد. محققان گزارش کردهاند این بدافزار، توانایی انتقال به دستگاههای دیگر را از طریق شبکه وایفای داراست. پیشوند ADB در نام این بدافزار در واقع به روشی که برای انتشار این کد مخرب استفاده شده یعنی Android Debug Bridge اشاره دارد. Android Debug Bridge در واقع ابزاری برای توسعهدهندگان است که در اندروید ادغام شده و امکان برقراری ارتباط با یک دستگاه را از طریق رابط کاربری خط فرمان فراهم میکند. در این مورد خاص، توسعهدهندگان بدافزار یادشده از این ابزار، علیه کاربران استفاده کردهاند.

ADB.Miner از طریق اپلیکیشنهای آلوده یا همان فایلهای APK که در فروشگاههای نرمافزاری غیررسمی شاهد هستیم منتشر میشود. Qihoo 360 Netlab مدعی شده این بدافزار در تعدادی از نرمافزارهایی مخفی شده که مدعی هستند کاربر را در مقابل ویروسها محافظت میکنند. در صورت آلودگی دستگاه اندرویدی شما به این بدافزار، ADB.Miner از توان پردازشی دستگاه شما برای استخراج ارز دیجیتالی رمزگذاری شده Monero و انتقال آن به کیف پول دیجیتالی توسعه دهنده این بدافزار استفاده میکند. امری که به ایجاد وقفههای پی در پی در عملکرد گوشی هوشمند شما و همچنین خالی شدن سریع باتری منجر خواهد شد.

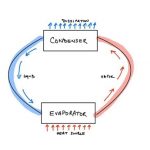

فاز بعدی حمله، چشمگیرتر خواهد بود. در این بخش، ADB.Miner از کد بدافزار Mirai IOT که در سال گذشته میلادی شاهد گسترش آن بودیم استفاده میکند. به این ترتیب، بدافزار به اسکن شبکههای وایفای پرداخته تا با استفاده از حفرههای امنیتی موجود در دستگاهها، فرایند آلودهسازی را از طریق ADB انجام دهد. این در حالی است که ADB به طور پیشفرض روی تمامی دستگاههای اندرویدی غیرفعال شده است و به فرایندی چند مرحلهای برای فعالسازی آن نیاز خواهد بود. دستگاه قربانی باید به نحوی پیکربندی شوند که ADB روی پورت ۵۵۵۵ برای آنها فعال شده باشد. امری که به فرایند پیکربندی جداگانهای پس از فعالسازی ADB نیاز خواهد داشت. با آلوده کردن دستگاه قربانی مورد نظر، توسعهدهندگان بدافزار میتوانند مجموعهای از دستگاههای دیگر را هم برای تولید ارزهای دیجیتالی رمزگذاری شده از طریق فرایند ماینینگ، آلوده کنند.

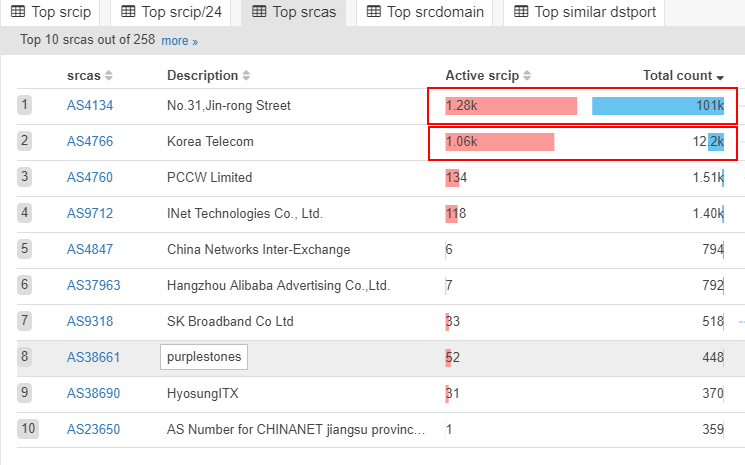

Qihoo 360 Netlab مدعی شده تعداد دستگاههای اندرویدی که تا کنون آلوده شدهاند به هزاران مورد میرسد که اکثر آنها متعلق به کاربران چین و کره جنوبی است.

انتهای پیام/

نظرات کاربران